PrintNightmare Sıfır Gün Uzaktan Kod Yürütme Zaafiyeti

PrintNightmare Sıfır Gün Uzaktan Kod

Yürütme Zaafiyeti

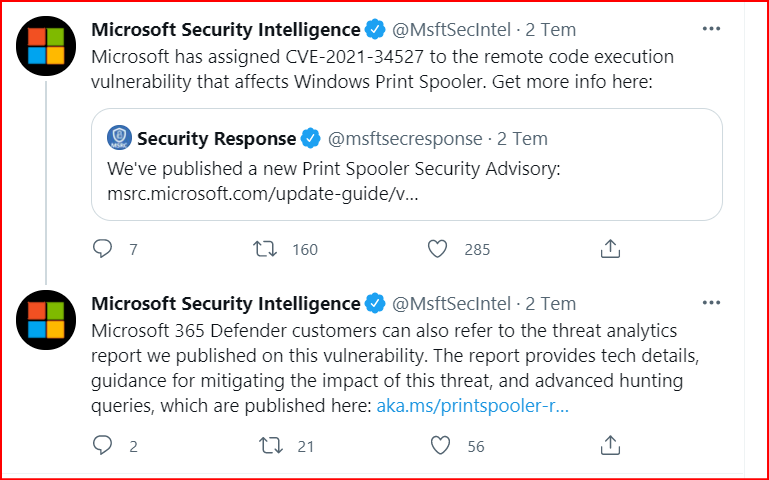

Microsoft yeni tespit edilen ve henüz resmi

yaması ve çözümü yayınlanmamış olan ve PrintNightmare olarak da bilenen Windows’uni

Print Spooler hizmetine yönelik sıfır gün zaafiyeti ile mücadele yöntemlerini

duyurdu. Bu yöntemler ile Windows Print Spooler hizmetini hedef alan ve bu

zaafiyeti taşıyan sistemlere yönelik saldırıları engellemek mümkün.

Bu uzaktan kod yürütme (remote code

execution, RCE) zaafiyeti CVE-2021-34527 kodu ile izlenmekte ve bütün Windows

sürümlerini etkilediği bilinmektedir. Bununla birlikte Microsoft bu zaafiyetten

bütün Windows işletim sistemleri üzerinde yararlanılabilmesini halen

araştırmaya devam etmektedir.

CVE-2021-34527 olarak bilinen bu zaafiyet

saldırganlara SYSTEM kullanıcı yetkisi ile uzaktan kod yürütme yetkisi vermekte

ve böylece uzaktan yazılım yükleme, görüntüleme, değiştirme veya veri silme ya

da admin yetkisinde kullanıcı tanımlama imkanı vermektedir.

Microsoft halen güncel olarak varlığını

sürdürmekte olup, zaafiyetinden yararlanılmakta olduğu bilinen PrintNightmare

hakkında yeni bir güvenlik tavsiyesi yayınladı. Ancak, henüz bu zaafiyetten

kimlerin yararlandığını veya arkasında kimlerin olduğu konusunda açıklama

yapmadı.

Hali hazırda, bu zaafiyeti engelleyecek

resmi bir güvenlik yaması da bulunmamaktadır. Zira Microsoft’un bu zaafiyeti

araştırma ve giderme çalışmaları halen sürmektedir.

Microsoft aynı zamanda buna benzer bir

zaafiyet olan ve CVE-2021-1675 olarak adreslenen ve Haziran 2021’de yaması

yayınlanan hata ile PrintNightmare’in karıştırılmasına karşılık da açıklama

yapmıştır.

Korunma Yöntemleri

Öncelikle 8 Haziran 2021 tarihli güvenlik

güncellemeleri tüm Windows sistemler üzerinde uygulanmış olmalıdır.

Microsoft henüz bu zaafiyeti giderecek

resmi bir yama yayınlamamış olmasına rağmen, yine de bu zaafiyetin

kullanılmasını ve böylelikle saldırganların sistemleri ele geçirmesini

engelleyecek önlemleri paylaşmıştır.

Buna göre Windows’un Print Spooler hizmeti

kapatılıp (disabled) hem lokal olarak, hem de ağ üzerinden yazdırma işlevi

kaldırılabilir. Ya da Group Policy sayesinde sunucu veya bilgisayara gelecek

uzaktan yazdırma talepleri engellenebilir ve böylece saldırı yüzeyi ortadan

kaldırılabilir. Microsoft’a göre ikinci seçenek tercih edildiğinde artık sistem

bir yazdırma sunucusu (Print Server) olarak işlev görmeyecek ancak kendisine

doğrudan bağlı olan (direct attach) yazıcılardan çıktı alması mümkün olabilecektir.

Buna göre aşağıdaki iki seçenekten biri

uygulanmalıdır:

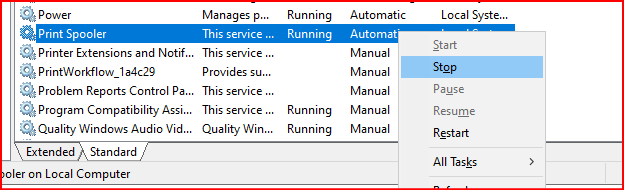

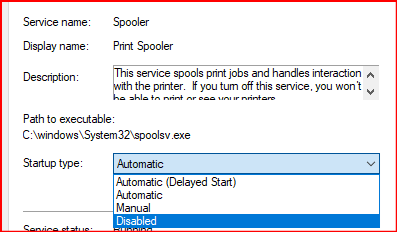

Seçenek – 1 : Print Spooler hizmetini

durdurmak

Windows’un Print Spooler hizmetini grafik arayüzden durdurup (stop), sonrasında da başlangıç durumunu kapatabilirsiniz (disabled).

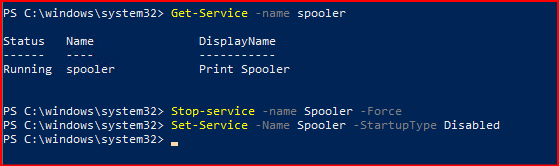

Ya da bu işlemi PowerShell üzerinden admin

yetkisinde aşağıdaki gibi yapabilirsiniz:

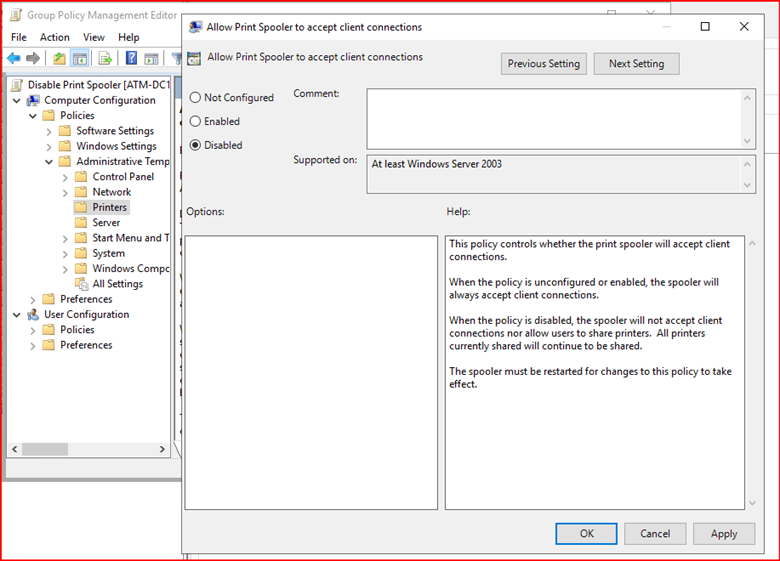

Seçenek – 2 : Gelen Uzak Yazdırma

işlemini Group Policy ile Engelleme

Eğer yazdırma hizmetini tamamen durdurmak

yerine, bilgisayara doğrudan bağlı yazıcılardan çıktı almayı sürdürmek

isterseniz, bu durumda Group Policy üzerinden

Computer Configuration / Administrative

Templates / Printers seçip,

“Allow Print Spooler to accept client

connections:” ayarını “disable” yapabilirsiniz.

Yorum Yap